W coraz większym stopniu szybki i łatwy dostęp do informacji ma wpływ na rozwój społeczeństwa. Jednak od wielu lat wzrasta liczba zagrożeń bezpieczeństwa, a każdy incydent to ryzyko przejęcia danych osobowych lub pieniędzy Jak korzystać z możliwości internetu pozostając w nim bezpiecznym?

Cyberbezpieczeństwo to zbiór działań, technologii i procesów mających na celu ochronę systemów komputerowych, sieci, danych i użytkowników przed cyberzagrożeniami, takimi jak:

- Wirusy to programy, które narażają (uszkadzają) inne programy poprzez dodanie do nich swojego kodu w celu uzyskania dostępu do zawartości komputera przy uruchamianiu zainfekowanego pliku.

- Malware, czyli „złośliwe oprogramowanie”, to ogólne określenie opisujące każdy złośliwy program lub kod, który szkodzi systemom. Malware dąży do wtargnięcia, uszkodzenia lub wyłączenia komputerów, systemów komputerowych, sieci, tabletów

i urządzeń mobilnych, często przejmując częściową kontrolę nad operacjami urządzenia. Motywy działania malware są różne. Może chodzić o zarabianie pieniędzy, sabotowanie twojej zdolności do pracy, manifestowanie polityczne.

3. Ransomware to rodzaj złośliwego oprogramowania, które szyfruje ważne pliki przechowywane na dysku lokalnym i sieciowym oraz żąda okupu za ich rozszyfrowanie. Hakerzy tworzą tego typu oprogramowanie w celu wyłudzenia pieniędzy przez szantaż. Sposób działania oprogramowania ransomware sprawia, że jest ono wyjątkowo szkodliwe. Inne rodzaje malware niszczą lub kradną dane, ale nie zamykają drogi do ich odzyskania. Żeby dowiedzieć się więcej na temat ataków ransomware warto zajrzeć także do: „BiuletynNASK 88: Ataki ransomware najgroźniejszym cyberzagrożeniem dla firm w 2024 roku.” Link:https://www.linkedin.com/pulse/biuletynnask-88-ataki-ransomware-najgro%C5%BAniejszym-cyberzagro%C5%BCeniem-zpskf/

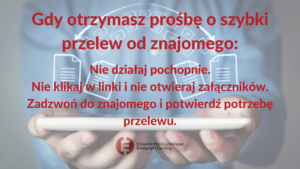

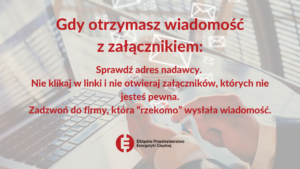

4. Phishing to próba wyłudzenia danych osobowych przez podszywanie się pod zaufane instytucje. Aby się chronić, należy sprawdzać adresy e-mail i linki, unikać otwierania podejrzanych załączników i nie podawać danych w niezweryfikowanych stronach. Do najbardziej popularnych technik phishingowych należą:

• OSZUŚCI NA PLATFORMIE OLX

Przestępcy kontaktują się w sprawie zakupu przedmiotów wystawionych na sprzedaż, wykorzystując komunikator WhatsApp. Proponują sfinalizowanie transakcji z wykorzystaniem usługi płatności, świadczoną przez portal. Jeśli sprzedawca się zgodzi, wysyłają spreparowany link, który swoją szatą graficzną przypomina OLX, ale zawiera fałszywy formularz płatności. Ofiara jest nakłaniana do podania szczegółowych danych karty płatniczej w celu rzekomego odebrania opłaty za wystawiony. Atak kończy się kradzieżą danych karty kredytowej i wyłudzeniem środków finansowych nieświadomego użytkownika.

• FAŁSZYWE WIADOMOŚCI SMS

Oszust wysyła swój SMS do jak największej liczby losowych numerów.

W wiadomości umieszcza link do fałszywej strony płatności. Celem tego ataku jest wyłudzenie pieniędzy. Fałszywe SMS-y informują np. dotyczą uregulowania należności za energię elektryczną, wyrównania niedopłaty podatku lub mandatu karnego.

• SZKODLIWE OPROGRAMOWANIE UKRYTE POD AKCEPTACJĄ REGULAMINU

Przykładem tego są fałszywe maile. Nadawcy podszywają się pod operatorów polskich serwisów pocztowych – Onet, Interia, O2 i Wirtualna Polska. Zależnie od wariantu oszustwa, w treści wiadomości pojawia się informacja

o konieczności zatwierdzenia nowej polityki prywatności lub powiadomienie

o tym, że konto zostało zablokowane z powodu naruszenia regulaminu przez użytkownika. W obu przypadkach ofiara jest namawiana do przejścia na wskazaną stronę w celu zdjęcia blokady konta. Jeśli otworzy stronę

w przeglądarce internetowej na komputerze, urządzenie może zostać zainfekowane wirusem wykradającym poufne dane.

• URZĄDZENIA MOBILNE POD OSTRZAŁEM FLUBOTA

Pandemia koronawirusa spowodowała wzrost popularności zakupów online. To z kolei zachęciło atakujących do wykorzystania wizerunku firm kurierskich. Atak polega na zainstalowaniu na urządzeniu mobilnym szkodliwego oprogramowania Flubot. Atak jest skierowany w użytkowników urządzeń z systemem Android. Fałszywa aplikacja uzyskuje dostęp do listy kontaktów z zainfekowanego urządzenia i uprawnienia, które pozwalają jej na wysyłanie i odbieranie SMS-ów. Dodatkowo Flubot jest zagrożeniem, które potrafi wykradać dane logowania do różnych serwisów, w tym bankowości mobilnej.

5. Atak DDoS polega na przeprowadzeniu ataku równocześnie z wielu miejsc jednocześnie (z wielu komputerów). Przeprowadzany jest z komputerów, nad którymi przejęta została kontrola przy użyciu specjalnego oprogramowania (np. boty i trojany). Oznacza to, że właściciele tych komputerów mogą nawet nie wiedzieć, że ich komputer jest wykorzystywany do przeprowadzenia inwazji. Atak rozpoczyna się w momencie, gdy wszystkie przejęte komputery zaczynają jednocześnie atakować usługę WWW lub system. Ofiara jest wtedy zasypywana fałszywymi próbami skorzystania z usług (np. mogą być to próby wywołania strony internetowej lub inne żądania). Atakowany komputer musi przydzielić odpowiednie zasoby do obsługi tego żądania (np. procesor, pamięć, pasmo sieciowe), co przy bardzo dużej liczbie takich żądań, prowadzi do wyczerpania dostępnych zasobów, a w efekcie do przerwy w działaniu lub nawet zawieszenia atakowanego systemu.

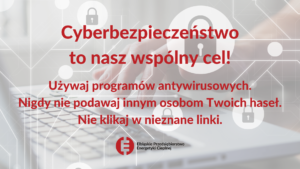

Jak nie zostać zaatakowanym?

Przykłady wymienione powyżej to jedynie część zagrożeń, które mogą spotkać każdego użytkownika podczas codziennego kontaktu z internetem. Jak z niego korzystać i nie zostać ofiarą ataku?

• Należy unikać udostępniania danych osobowych (np. numeru PESEL, adresu zamieszkania), haseł, danych finansowych oraz prywatnych zdjęć.

• Silne hasło powinno być długie (co najmniej 12 znaków), zawierać litery (małe i wielkie), cyfry oraz znaki specjalne. Należy unikać prostych haseł i używać unikalnych haseł dla każdego konta.

• Unikać stron z podejrzanym adresem (np. zaczynającego się od „http” zamiast „https”), stron z dziwnym wyglądem, błędami językowymi lub ofertami zbyt dobrymi, by były prawdziwe.

• Uwierzytelnianie dwuskładnikowe (2FA), które dodaje dodatkową warstwę zabezpieczeń poprzez wymaganie dwóch form identyfikacji, np. hasła i kodu wysłanego na telefon. Zwiększa to bezpieczeństwo, utrudniając dostęp do konta osobom niepowołanym.

Przydatną stroną, która pomoże w zabezpieczeniu się przed atakami oszustów jest: https://cert.pl/

Płatności mobilne to wygoda, ale warto być ostrożnym

Smartphone to rzecz, bez której wielu ludzi nie wyobraża sobie życia. Pomimo swoich zalet i możliwości ich użytkownicy również są narażeni na wiele zagrożeń. Najczęstsze to: złośliwe aplikacje, nieaktualizowane systemy operacyjne, kradzież urządzenia, phishing i ataki na niezabezpieczone połączenia Wi-Fi. Smartphony dały społeczeństwu m.in. płatności mobilne, które stały się bardzo popularne. Dzięki obecnym możliwościom osoby, które mają smartphony, mogą wychodzić z domu bez portfela. Warto jednak uważać żeby podczas wykonywania ważnych transakcji nie być połączonym do publicznych sieci Wi-Fi i korzystać z VPN, by dodatkowo zabezpieczyć swoje dane. Czym jest VPN? Virtual Private Network to technologia tworząca bezpieczne, szyfrowane połączenie internetowe, umożliwiające anonimowe korzystanie z sieci i ochronę danych.

Co jak dojdzie do wycieku danych osobowych?

Wyciek danych osobowych może prowadzić do kradzieży tożsamości, oszustw finansowych, narażenia prywatności oraz wykorzystania danych w celach nielegalnych. Gdy dojdzie do takiej sytuacji należy natychmiast zmienić hasła, powiadomić odpowiednie służby, sprawdzić logi systemowe, przeprowadzić skanowanie na obecność malware i poinformować użytkowników o incydencie, jeśli to konieczne.